A continuación un resumen de lo que le sucedió a Mat Honan, periodista especializado en nuevas tecnologías. Espero que lo sucedido sirva para levantar un debate productivo sobre la Protección de datos personales y utilidad de la información guardada en «la nube».

In the space of one hour, my entire digital life was destroyed, Mat Honan. Fuente: theweek.com

Mientras jugaba Mat Honan con su hija, su iPhone se apagó sin razón alguna, no perdió la calma ya que el tenía por costumbre hacer un back up o respaldo en «la Nube», específicamente en iCloud, esto es, en un servidor, al cual se accede a través de internet.

Una vez encendido su iPhone, éste no le reconocía la clave de acceso, lo intentó a través de su laptop, tampoco funcionó, además ni su cuenta de Gmail ni de Twitter reconocían la clave de acceso. Hasta aquí la historia, sólo corrían 15 minutos.

La razón de todo ello: un hacker.

¿Necesita ser asesorado en materia de protección de datos personales?

En Derecho-Chile lo asesoramos, le ayudamos de la forma más rápida y al precio más económico del mercado, ¡consúltenos!

Modus operandi del hacker:

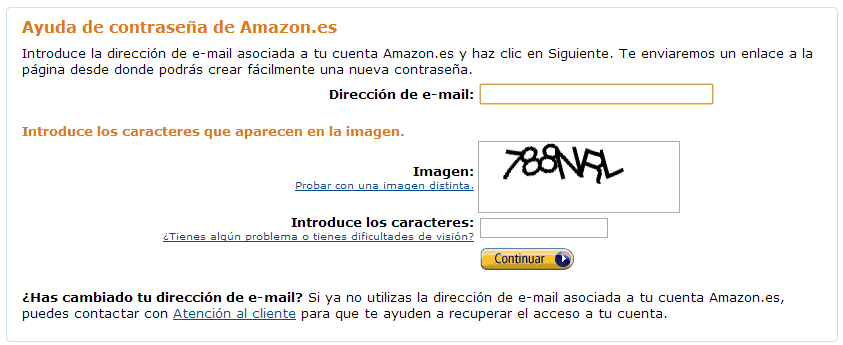

El hacker buscó datos de Honan en internet → los encontró en su perfil de twitter → encontró un link de su página en internet → encontró su correo electrónico personal → Gmail → pidió recuperar la contraseña → el hacker sabía que necesitaba tener acceso al correo personal que el periodista tenía en Apple, ya que Gmail mandaría la contraseña al segundo correo registrado → llamó a Amazon y solicitó agregar un número de tarjeta de crédito a su cuenta → Amazon exigió: nombre, dirección de facturación y dirección de correo electrónico asociada → luego colgó → volvió a llamar a servicio al cliente de Amazon → y le dijo a la persona que lo atendió al teléfono que no tenía acceso a su cuenta → por lo cual le pidieron nuevamente: nombre, dirección de facturación y una tarjeta de crédito asociada a su cuenta (la cual ya había agregado) → con esa información Amazon permitió agregar una nueva dirección de correo electrónico a la cuenta → Amazon por motivos de seguridad muestra sólo los últimos cuatro dígitos de la tarjeta de crédito → lo cual era lo que necesitaba el hacker para seguir adelante con lo planeado, ya que Apple exige para la verificación de identidad los últimos 4 dígitos de la tarjeta de crédito →

→ el hacker llamó a soporte técnico de Apple y pidió un restablecimiento de contraseña para la cuenta de correo electrónico de Apple → El hacker no pudo contestar ninguna de las preguntas de seguridad de la cuenta, sin embargo Apple ofrece otra opción → con la información de una dirección de facturación y de los cuatro últimos dígitos de un número de la tarjeta de crédito → Apple emite una contraseña temporal, y esa contraseña da acceso a iCloud! → con esto en mano, dió orden el hacker de bloquear el iPhone por robo.

→ Luego el hacker cambió la clave del correo electrónico, borró sus emails, fotos, música, etc → desde la cuenta de twitter accedió tanto a su cuenta como a la de su antigua empresa, y aprovechó para enviar mensajes poco ortodoxos. Este control a distancia que ofrece la nube, esta ideado tanto para la protección de datos personales como la de los equipos en caso de pérdidao robo.

En los productos Apple esta aplicación se llama “Find my Phone” y “Find My Mac” y se maneja desde el sistema en la nube de Apple llamado iCloud.

En la mayoría de los ataques de un hacker, las víctimas no son escogidas por su identidad o por los contenidos de sus página web, sino por que se ha detectado que su página web, posee formularios o códigos vulnerables, empleando en muchos casos los buscadores de Internet para detectar que webs son más débiles.

Recomendaciones:

Más allá de la seguridad que puedan ofrecer las empresas de tecnologías, uno como usuario común y corriente también puede tomar algunas medidas de seguridad, a saber:

- Desconfiar de las invitaciones o confirmaciones que reciba en correos electrónicos, sobre todo si el mensaje tiene un tono urgente

- Usar un cortafuegos

- Mantener los programas de antivirus actualizados

- Modificar la contraseña de administración periódicamente

- No escoja una palabra como contraseña que figure en algún diccionario de cualquier idioma

- Usar contraseñas fuertes, por ejemplo: de al menos 8 ó 10 caracteres de longitud, utilizar una combinación de letras mayúsculas y minúsculas, números, caracteres especiales

- No se deben encadenar sus cuentas con las mismas contraseñas

- Si se es usuario de Gmail, activar la opción de “verificación en dos pasos”

- Asegúrarse siempre de que se está utilizando un sitio web seguro, al momento de introducir información personal o de su tarjeta de crédito («https://»)

- Activar el servicio de detección de phishing de su navegador web

- Realizar un backup periódico del Sitio Web (Aplicación y Base de Datos).

¿Necesita ser asesorado en materia de protección de datos personales?

En Derecho-Chile lo asesoramos, le ayudamos de la forma más rápida y al precio más económico del mercado, ¡consúltenos!

Otros artículos y sentencias que le pueden interesar:

- Dominio .xxx ¿cómo proteger su marca/ nombre?

- Las Cookies, las preguntas más importantes.

- Términos y Condiciones Generales de Contratación.

- Protección de Datos Personales, I Parte, II Parte.

- C. S. RECHAZA DEMANDA POR SUPUESTA INFRACCIÓN A LEY DE PROTECCIÓN DE DATOS PERSONALES.

- R. de Protección en contra de Equifax por negar entrega de informe solicitado por titular de los datos personales.

- C. S. entrega sentencia íntegra que rechazó desafuero de diputado Ignacio Urrutia.

- ¿Qué son las libertades del espacio aéreo?

[…] Hacker en la Nube, el caso de Mat Honan. […]

[…] Hacker en la Nube, el caso de Mat Honan. […]